حفاظت از اطلاعات در فضای آنلاین یک وظیفه سنگین و بزرگ است به ویژه در دوره فعلی که اغلب هکرها از روش های پیچیده برای سرقت اطلاعات استفاده میکنند. حملات از نوع Man-in-the-Middleیکی از این روش ها است که در اینجا شما را با آن و روشهای مقابله با آن آشنا میسازیم.

به گزارش «تابناک» در گزارش روز گذشته راز هایی در باره هک شدن وایرلس از سوی هکرها را برای شما بازگو کردیم که آنگونه که به نظر میرسد، اهمیت این موضوع نزد مخاطبان زیاد است. در این گزارش به حفاظت از حملات از نوع Man-in-the-Middle یا MITM اشاره کردیم که در اینجا این موضوع را کمی بیشتر مورد بررسی قرار میدهیم.

حملات MITM چیست و چگونه کار میکند؟

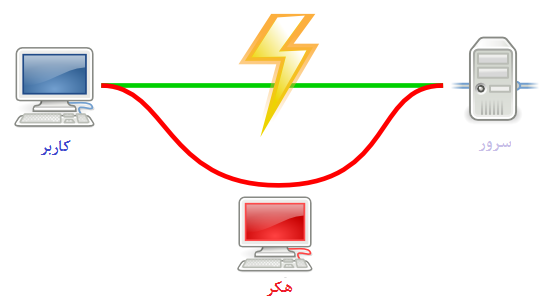

این نوع از حملات همچنین با عنوان Bucket Bridge Attack نیز شناخته میشوند و گاهی به آنها Janus Attackنیز میگویند. همانگونه که از نام آن بر می آید حمله کننده یا هکر در این نوع از حملات خود را در بین ارتباط دو طرفه قرار میدهد و به گونه ای رفتار میکند که هر دو طرف ارتباط – معمولا سرور و کاربر – احساس میکنند که به شکل مستقیم ارتباط دارند. در حالی که کل ارتباط تحت کنترل هکر قرار دارد:

حمله MITM تنها زمانی موفق خواهد بود که هکر یک شناسایی دو طرفه را شکل دهد. به این معنی که از هر دو طرف ارتباط مجوز دسترسی را پیدا کند. بسیاری از پروتکل های رمزگذاری تنها از مجوز در آخرین نقطه ارتباط استفاده میکنند به ویژه برای عقیم گذاشتن حملات MITM. برای مثال پروتکل SSL یا Secure Sockets Layer از یک گواهی تصدیق شده برای یک یا هر دو طرف ارتباط استفاده میکند.

سه شخص A و B و C را در نظر آورید. A قصد ارتباط اینترنتی با B را دارد در حالی که C که همان هکر است مانع این ارتباط مستقیم شده و در پشت سر B به یک ارتباط کاذب با A میپردازد. در ابتدا A از B در خواست Public Key یا کد عمومی میکند. اگر B این کد را ارائه کند، در این میان C آن را بدست می آورد و حمله از اینجا آغاز میشود.

سپس C پیام جعلی به A ارسال میکند که به نظر از سوی B آمده است، اما شامل کد عمومی C است. A به سادگی تصور میکند که این کد عمومی مختص به B است که البته کاملا در اشتباه است!

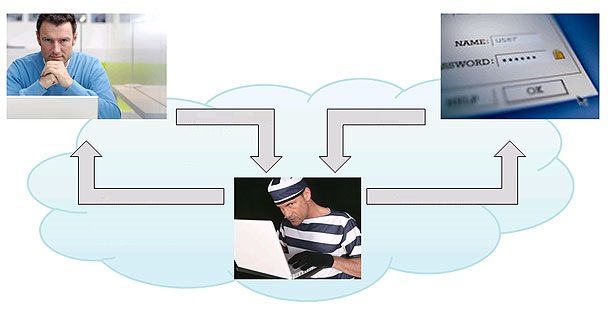

در بسیاری از این نوع حملات، هکر از یک روتر WiFi برای مداخله در ارتباط استفاده میکند. این نوع از حمله اغلب از طریق نفوذ به روتر با استفاده از یک بدافزار صورت میگیرد. در ابتدا هکر سیستم خود را به عنوان یکWiFi تعریف میکند و نام WiFi عمومی را بر آن قرار میدهد.

زمانی که کاربر به این روتر متصل شد تا به ارتباط اینترنتی مشغول شود؛ در این حالت هکر میتواند به راحتی اطلاعات وی را سرقت نماید.

راه مقابله با حملات MITM چیست؟

اغلب راه های موثر برای مقابله با این حملات در سمت سرور یا روتر قرار دارد. کاربر تقریبا کنترل اساسی بر روی تعامل ندارد اما میتواند از یک رمزگذاری قدرتمند برای ارتباط با سرور استفاده کند.

اما یک راه دیگر برای مقابله با این حملات، این است که هیچ گاه به WiFi عمومی به شکل مستقیم متصل نشوید. برای این کار حتما از افزونه های مرورگرها همچون HTTPS Everywhere (اینجا) یا ForcTLS (اینجا) استفاده نمایید. این افزونه ها به شما کمک میکنند که هر کجا که امکان داشته باشد، از یک ارتباط مطمئن و بدون مداخله استفاده کنید.

.: Weblog Themes By Pichak :.